Kali Linux零基础入门级图书,涵盖渗透测试的整个流程,对各个环节设计的具体工具和技术进行案例式介绍。

◎编辑推荐:

Kali Linux是一款基于Debian的开源Linux发行版本,专门针对渗透测试和安全审计而设计,提供了数百中常用的工具和特性,可以运行在多种不同的硬件设备上,由此成为网络安全从业人员的首选工具。

本书站在渗透测试全流程的角度,对各个渗透测试阶段涉及的技术和具体操作进行了详细介绍,先后涉及各种常见的Web安全漏洞和网络攻防技巧。本书从Kali Linux的安装和配置开始讲起,然后介绍Kali Linux中包含的众多安全工具的用法和原理,以及如何结合不同的工具发起有效的渗透测试。

◎内容简介:

本书作为Kali Linux的实用指南,涵盖了在使用Kali Linux进行渗透测试时涉及的各个阶段和相应的技术。

本书总计11章,主要内容包括渗透测试系统的搭建、信息收集、漏洞扫描、漏洞利用、提权、持久化、内网横向渗透、暴力破解、无线攻击、中间人攻击、社会工程学等内容。本书不仅介绍了Kali Linux的安装和配置方法,还详细讲解了Kali Linux中包含的众多安全工具的用法和原理,以及如何结合不同的工具进行有效的渗透测试。

本书通过大量的实例和截图,带领读者了解各种常见的Web安全漏洞和网络攻防技巧,提高读者的安全意识和安全技能。本书适合渗透测试初学人员阅读,也可供具有一定经验的安全从业人员温习、巩固Kali Linux实战技能。

◎专业书评:

“工欲善其事,必先利其器”。本书对网络安全领域中最为常用的Kali Linux系统进行了详细的介绍,并通过案例的形式演示了Kali Linux中各种安全测试工具的用法。对想要进入网络安全行业的新手来说,本书将是他们进入这个行业不可或缺的“利器”。

——DEFCON GROUP 86024发起人、破晓安全团队创始人 孔韬循(K0r4dji)

本书以Kali Linux为载体,通过简练的语言、丰富的案例和详细的操作步骤,全面阐述了渗透测试全流程中涉及的核心概念和相应工具的使用技巧。无论是网络安全领域的初学者还是有一定经验的从业人员,都能从中获得新的思路与方法。

——安恒信息数字人才创研院教研部经理 王伦

本书从体系化视角出发,以理论基础为指导,并以实战引领为核心,循序渐进地引导读者深入学习和熟练掌握Kali Linux渗透测试技术。本书内容全面系统,技术实用精练。无论你是刚入行的新手用户,还是经验丰富的安全专家,相信本书都能成为你在网络安全学习道路上的良师益友。

——启明星辰云众可信运营总监 凌墨缘

Kali Linux是每一位渗透测试人员都需要了解的操作系统,用好该系统中的工具可以显著提升测试效率。本书详细介绍了Kali Linux渗透测试全流程中的技术点,并辅以渗透测试中的关键步骤,可让读者全面了解Kali Linux的使用方式,对渗透测试有一个全面深入的认识。建议读者按照顺序阅读本书,并根据书中步骤进行动手操作,切实做到“开卷有益”。

——丈八网安蛇矛实验室负责人 闫俊

作者简介:

王佳亮(Snow狼),Ghost Wolf Lab负责人,渊龙SEC安全团队主创人员之一,具有10多年的渗透测试经验,精通各种渗透测试技术,擅长开发各种安全工具,在APT攻防、木马免杀等领域颇有研究。曾经上报过多个大型企业的高危漏洞,并对国外的攻击进行过反制与追溯,还曾在FreeBuf、360安全客等安全平台和大会上,发表过多篇高质量的文章和演讲。

目录:

第1章 渗透测试系统 1

1.1 渗透测试系统简介 1

1.2 Kali Linux的安装 2

1.3 靶机 20

1.4 小结 26

第2章 信息收集 27

2.1 信息收集的概念 27

2.2 开源情报 28

2.3 主动侦查 38

2.4 综合侦查 61

2.5 小结 72

第3章 漏洞扫描 73

3.1 漏洞数据库 73

3.2 Nmap漏洞扫描 76

3.3 Nikto漏洞扫描 79

3.4 Wapiti漏洞扫描 82

3.5 ZAP漏洞扫描 85

3.6 xray漏洞扫描 91

3.7 CMS漏洞扫描 95

3.8 小结 99

第4章 漏洞利用 100

4.1 Web安全漏洞 100

4.2 Burp Suite的使用 101

4.3 SQL注入 127

4.4 XSS漏洞 144

4.5 文件包含漏洞 154

4.6 Metasploit渗透测试框架 157

4.7 小结 178

第5章 提权 179

5.1 提权方法 179

5.2 使用Metasploit框架提权 182

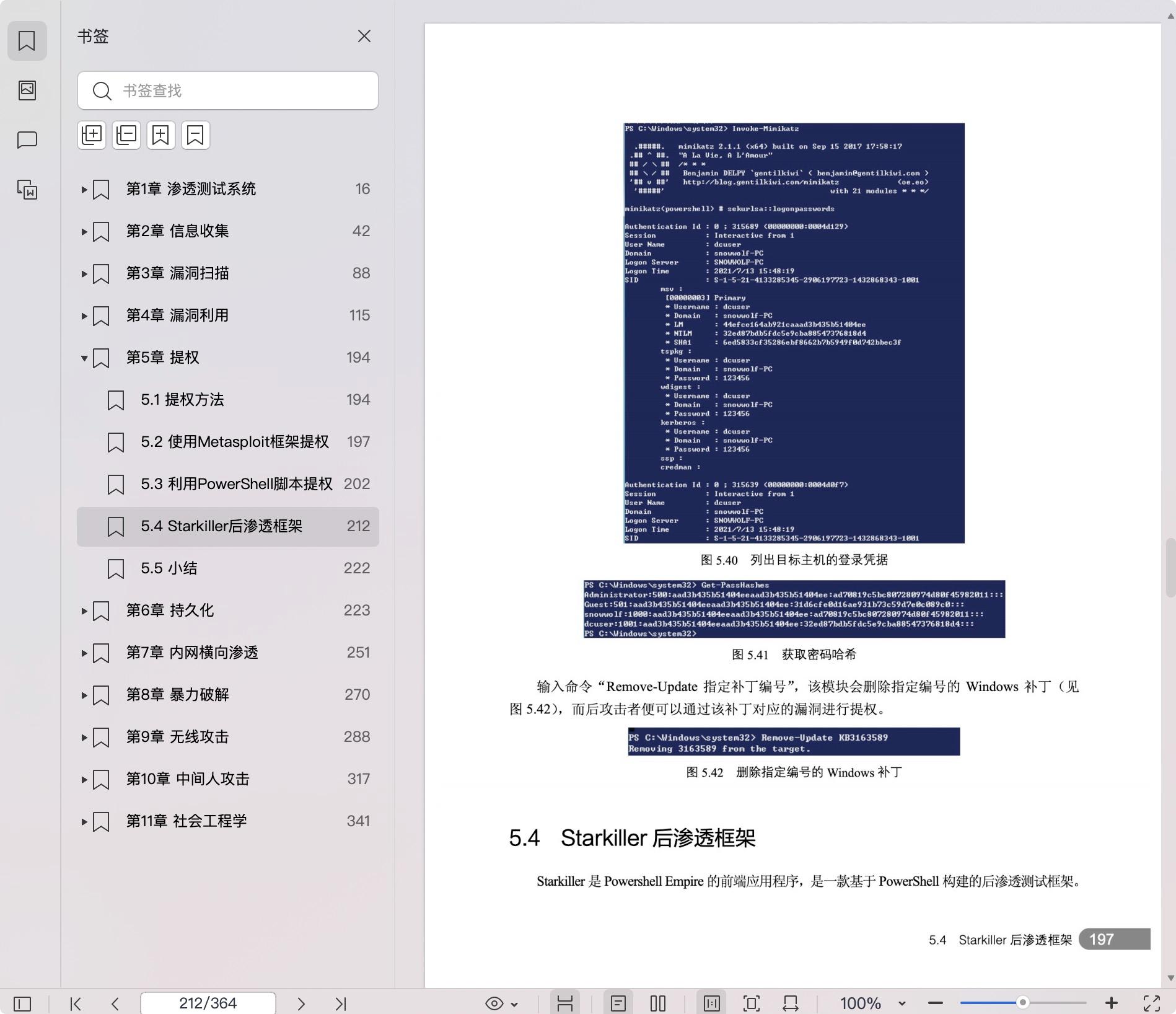

5.3 利用PowerShell脚本提权 187

5.4 Starkiller后渗透框架 197

5.5 小结 207

第6章 持久化 208

6.1 使用Metasploit框架实现持久化 208

6.2 使用Starkiller框架实现持久化 212

6.3 持久化交互式代理 215

6.4 WebShell 224

6.5 小结 235

第7章 内网横向渗透 236

7.1 信息收集 236

7.2 横向移动 247

7.3 小结 254

第8章 暴力破解 255

8.1 哈希 255

8.2 密码字典 258

8.3 hashcat暴力破解 262

8.4 Hydra暴力破解 268

8.5 John暴力破解 269

8.6 使用Metasploit暴力破解 270

8.7 小结 272

第9章 无线攻击 273

9.1 无线探测 274

9.2 查找隐藏的SSID 280

9.3 绕过MAC地址认证 284

9.4 无线网络数据加密协议 285

9.5 拒绝服务攻击 291

9.6 克隆AP攻击 293

9.7 架设钓鱼AP 294

9.8 自动化工具破解 295

9.9 小结 301

第10章 中间人攻击 302

10.1 中间人攻击原理 302

10.2 Ettercap框架 303

10.3 Bettercap框架 313

10.4 使用arpspoof发起中间人攻击 319

10.5 SSL攻击 320

10.6 小结 325

第11章 社会工程学 326

11.1 社会工程学攻击方法 327

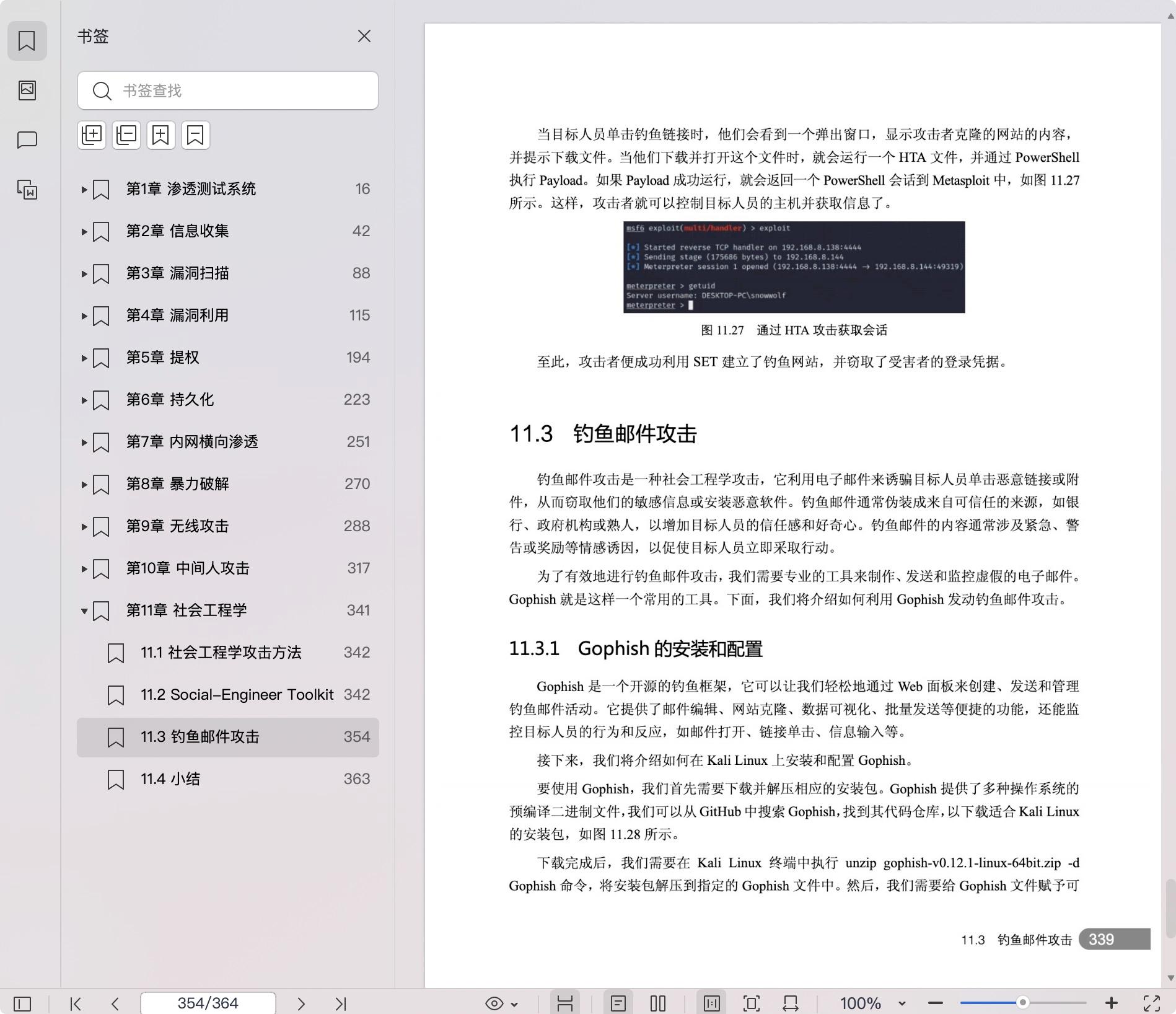

11.2 Social-Engineer Toolkit 327

11.3 钓鱼邮件攻击 339

11.4 小结 348

点击下载