本书首先介绍了业内多个具备代表性的数据安全理论及实践框架,从数据常见风险出发,引出数据安全保护很好实践;然后介绍了数字经济时代数据要素市场的基本信息,基于构建数据要素市场、促进数据合规安全流通、释放数据价值等场景中的实践,抽象并总结了一套数据要素可信、安全、合规流通的体系架构,包括数据安全保护技术与保护数据价值释放的隐私计算技术;最后针对政务、金融、电力能源、公安行业等重点行业,分析了数据安全与数据孤岛现象的跟本原因,介绍了数据安全实践案例,并介绍了如何通过部署数据要素流通体系架构,打破“数据壁垒”,促进多方数据融合计算的实践案例。本书可以作为高校学生、隐私计算技术从业者、数据要素市场从业者、数据安全行业从业者的入门读物,也可作为相关机构或组织进行数据要素市场流通体系建设实践的参考指南。

作者简介:

范渊:浙江省科协副主席,中国网络空间安全协会常务理事,中国计算机学会安全专业委员会常务委员,国家百千万人才工程“有突出贡献中青年专家”,科技部“科技创新创业人才”,中国科学技术协会“全国优秀科技工作者”。 刘博:国家大数据态势感知国地联合研究中心副主任,之江实验室信息安全研究中心副主任。从事态势感知、数据安全、隐私计算、机器学习等领域研究工作近20年; 共发表SCI科研文章20篇, 总引用8000多次。

目录:

第一部分 数据安全 1

第1章 数字化转型驱动数据安全建设 3

1.1 数据安全相关法律简介 3

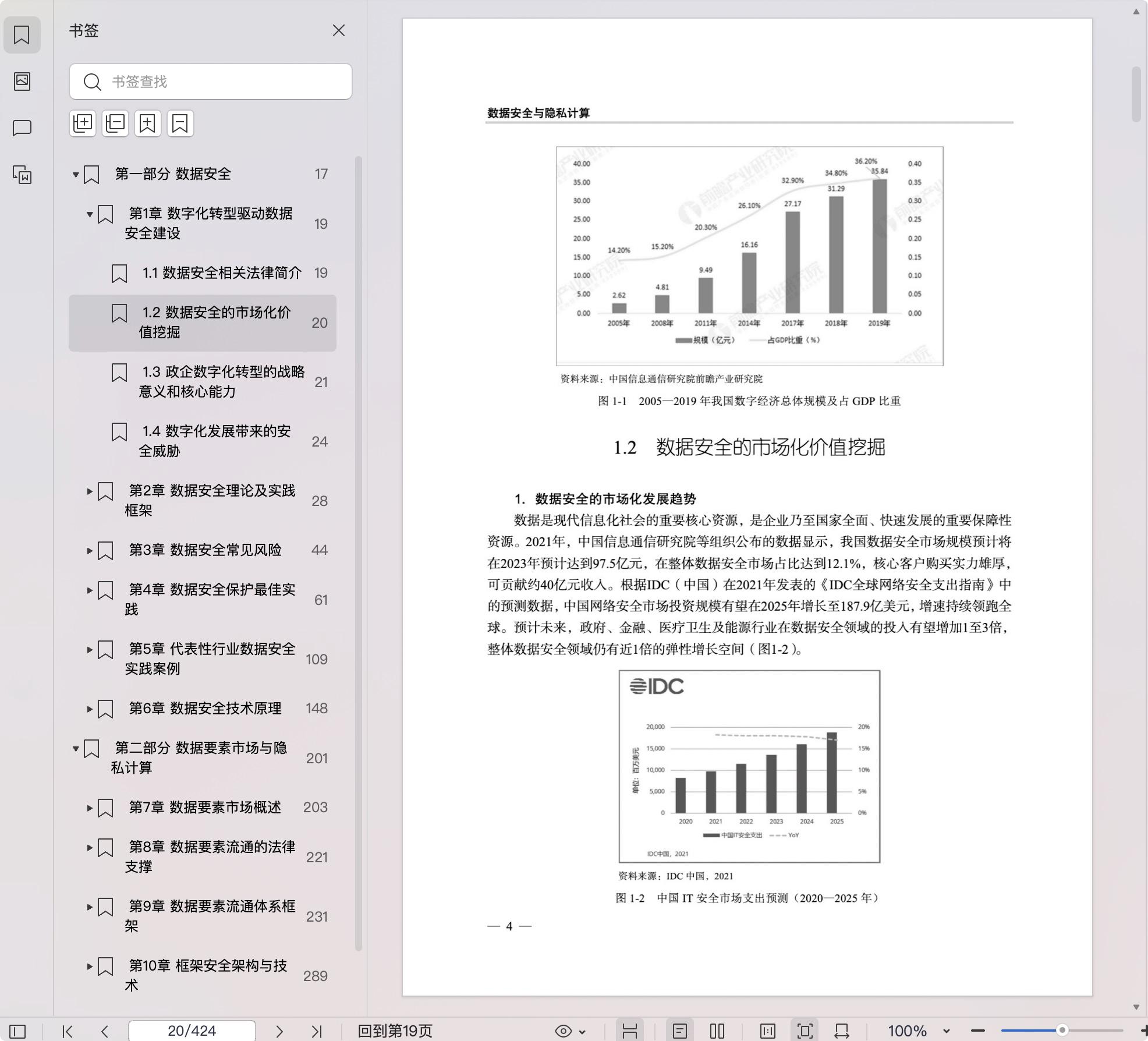

1.2 数据安全的市场化价值挖掘 4

1.3 政企数字化转型的战略意义和核心能力 5

1.4 数字化发展带来的安全威胁 8

第2章 数据安全理论及实践框架 12

2.1 数据安全治理(DSG)框架 12

2.2 数据安全管控(DSC)框架 14

2.3 数据驱动审计和保护(DCAP)框架 16

2.4 数据审计和保护成熟度模型(DAPMM) 17

2.5 隐私、保密和合规性数据治理(DGPC)框架 19

2.6 数据安全能力成熟度模型(DSMM) 21

2.7 CAPE数据安全实践框架 23

2.8 小结 26

第3章 数据安全常见风险 28

3.1 数据库部署情况底数不清(C) 28

3.2 数据库基础配置不当(C) 29

3.3 敏感重要数据分布情况底数不清(A) 30

3.4 敏感数据和重要数据过度授权(A) 31

3.5 高权限账号管控较弱(A) 32

3.6 数据存储硬件失窃(P) 33

3.7 分析型和测试型数据风险(P) 34

3.8 敏感数据泄露风险(P) 35

3.9 SQL注入(P) 37

3.10 数据库系统漏洞浅析(P) 39

3.11 基于API的数据共享风险(P) 39

3.12 数据库备份文件风险(P) 42

3.13 人为误操作风险(E) 43

第4章 数据安全保护最佳实践 45

4.1 建设前:数据安全评估及咨询规划 45

4.2 建设中:以CAPE数据安全实践框架为指导去实践 47

4.3 建设中:数据安全平台统一管理数据安全能力 83

4.4 建设后:持续的数据安全策略运营及员工培训 87

第5章 代表性行业数据安全实践案例 93

5.1 数字政府与大数据局 93

5.2 电信行业数据安全实践 106

5.3 金融行业数据安全实践 110

5.4 医疗行业数据安全实践 116

5.5 教育行业数据安全实践 121

5.6 “东数西算”数据安全实践 129

第6章 数据安全技术原理 132

6.1 数据资产扫描(C) 132

6.2 敏感数据识别与分类分级(A) 136

6.3 数据加密(P) 140

6.4 静态数据脱敏(P) 146

6.5 动态数据脱敏(P) 151

6.6 数据水印(P) 155

6.7 文件内容识别(P) 160

6.8 数据库网关(P) 167

6.9 UEBA异常行为分析(E) 173

6.10 数据审计(E) 176

6.11 API风险监测 (E) 181

第二部分 数据要素市场与隐私计算 185

第7章 数据要素市场概述 187

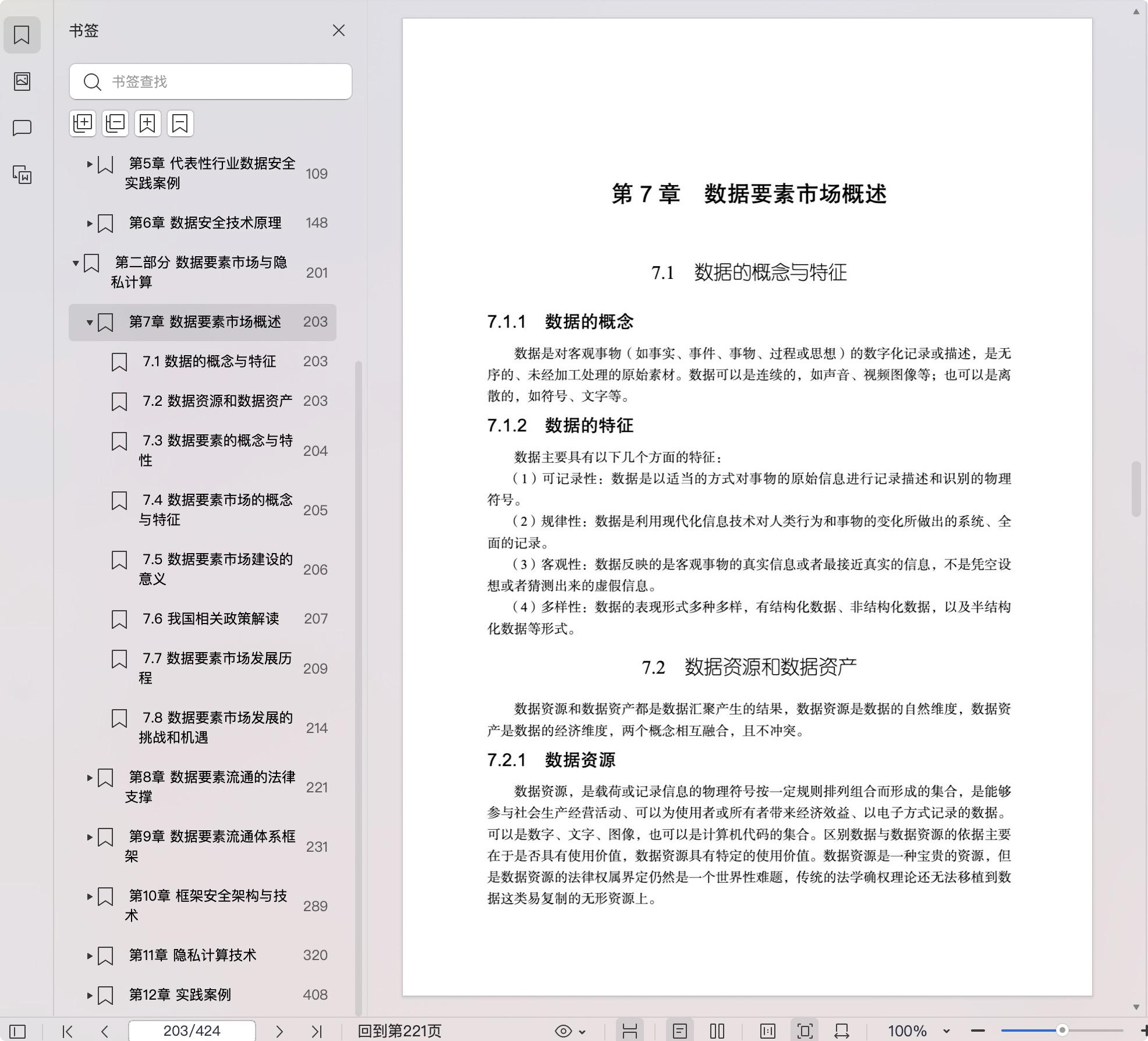

7.1 数据的概念与特征 187

7.2 数据资源和数据资产 187

7.3 数据要素的概念与特性 188

7.4 数据要素市场的概念与特征 189

7.5 数据要素市场建设的意义 190

7.6 我国相关政策解读 191

7.7 数据要素市场发展历程 193

7.8 数据要素市场发展的挑战和机遇 198

第8章 数据要素流通的法律支撑 205

8.1 国内法律法规的解读 205

8.2 国际数据要素市场的立法保护情况 211

第9章 数据要素流通体系框架 215

9.1 关键问题与整体框架 215

9.2 框架支撑平台 217

9.3 数据供给平台 226

9.4 数据交易平台 243

9.5 数据交付平台 261

第10章 框架安全架构与技术 273

10.1 信息系统体系架构 273

10.2 数据生命周期安全技术 285

10.3 纵深防御技术手段 295

第11章 隐私计算技术 304

11.1 隐私计算技术路线 304

11.2 机密计算 306

11.3 安全多方计算 333

11.4 联邦学习 362

第12章 实践案例 392

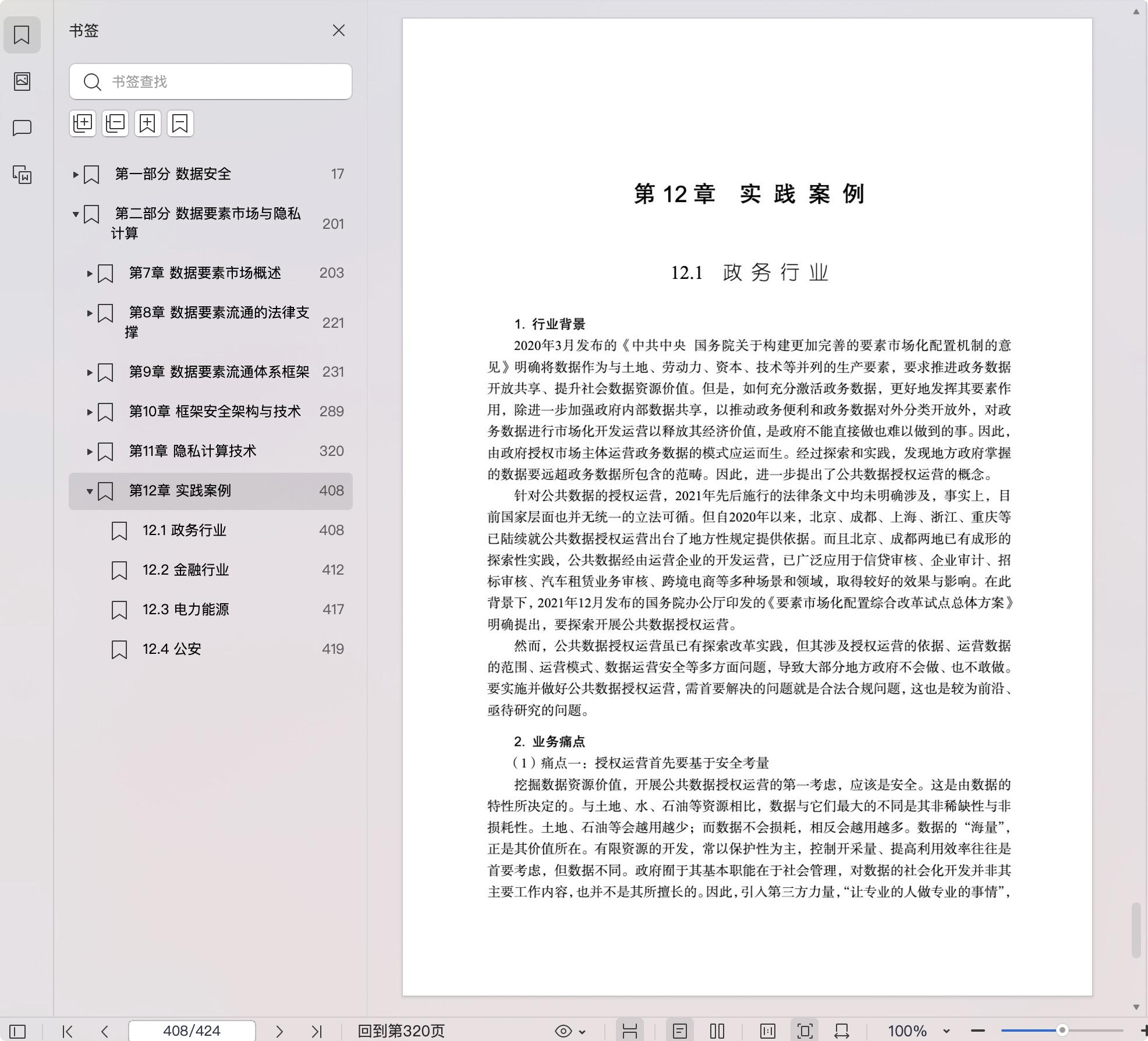

12.1 政务行业 392

12.2 金融行业 396

12.3 电力能源 401

12.4 公安 403

点击下载