本书旨在帮助读者相对快速且完整地构建一个CTF实战所需的基础知识框架,并通过案例学习相关技能,完成从入门到提升,适合所有网络安全爱好者及从业者参考阅读,也可作为高等院校网络安全相关实践课程的参考用书。

目录:

第1篇 Web安全 1

第1章 Web安全基础知识 2

1.1 Web应用体系结构 2

1.2 HTTP详解 4

1.3 HTTP安全 6

1.4 基础工具使用 10

1.5 信息泄露 20

第2章 Web安全入门——PHP 相关知识 24

2.1 PHP的基础知识 24

2.2 PHP的弱类型特性 25

2.3 PHP变量覆盖漏洞 27

2.4 PHP文件包含漏洞 31

2.5 PHP代码执行漏洞 39

2.6 PHP反序列化漏洞 45

第3章 常见Web漏洞解析 62

3.1 命令执行漏洞 62

3.2 SQL注入漏洞 69

3.3 XSS漏洞 77

3.4 SSRF漏洞 83

第2篇 Crypto密码 97

第4章 密码学概论 98

4.1 密码学发展历程 98

4.2 编码 99

第5章 古典密码学 103

5.1 单表替换密码 103

5.2 多表替换密码 107

5.3 其他类型密码 109

第6章 现代密码学 112

6.1 非对称加密体系 113

6.2 对称加密体系 132

6.3 流密码 139

6.4 哈希函数 146

6.5 国密算法 151

第3篇 MISC安全 155

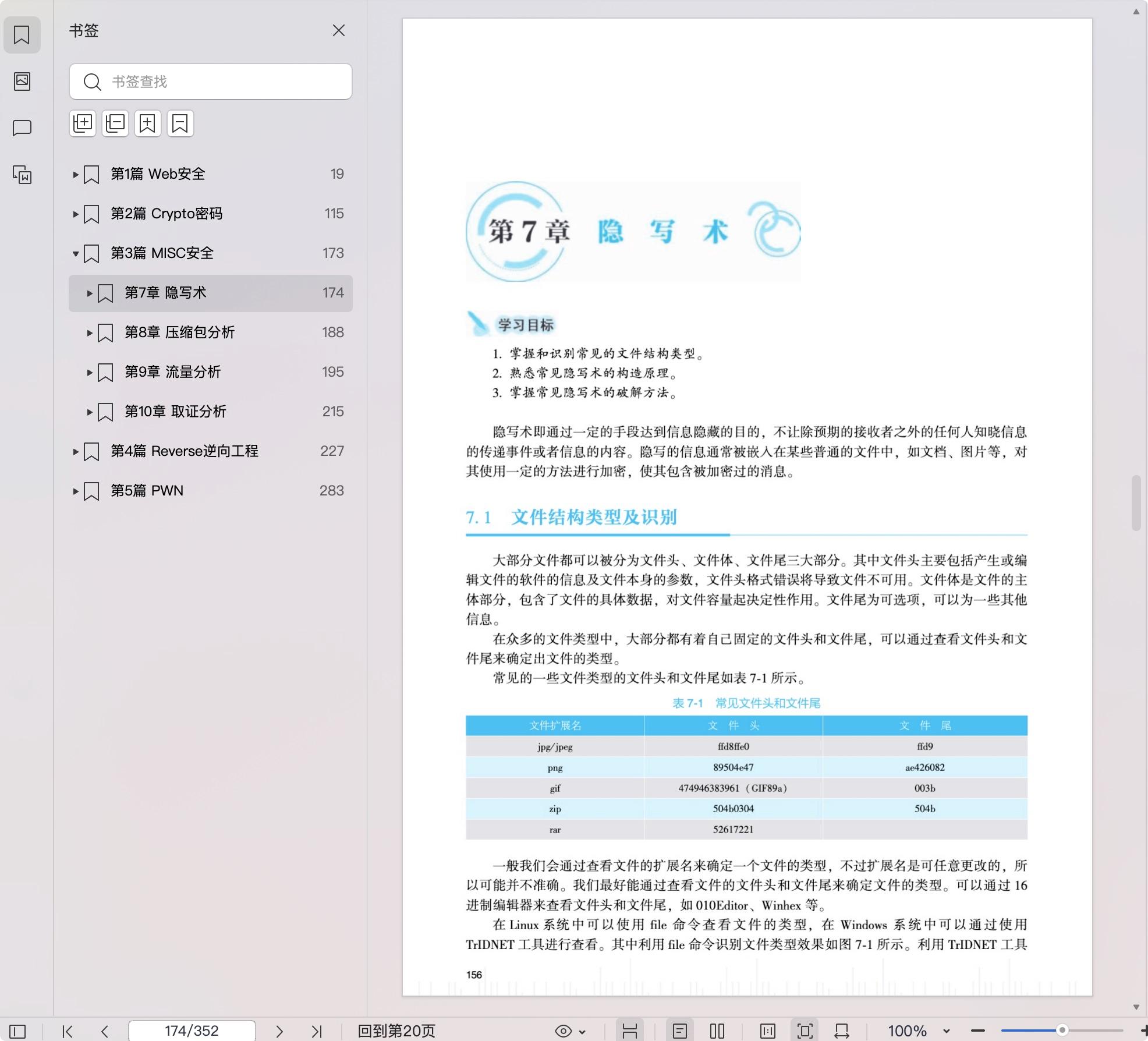

第7章 隐写术 156

7.1 文件结构类型及识别 156

7.2 图片隐写 157

7.3 音频隐写 162

7.4 视频隐写 166

7.5 文档隐写 167

第8章 压缩包分析 170

8.1 常见压缩文件格式 170

8.2 常见压缩包破解方法 170

第9章 流量分析 177

9.1 网络通信与协议 177

9.2 Wireshark操作介绍 178

9.3 Web流量分析 182

9.4 USB流量分析 191

第10章 取证分析 197

10.1磁盘取证 197

10.2 内存取证 201

第4篇 Reverse逆向工程 209

第11章 逆向分析基础 210

11.1 逆向工程 210

11.2 计算机部件 211

11.3 可执行文件 214

11.4 寄存器 216

11.5 汇编语言 220

第12章 逆向分析法 232

12.1 常用工具 232

12.2 壳 239

12.3 加解密 241

12.4 多语言逆向 244

第13章 代码对抗技术 250

13.1 查壳与脱壳 250

13.2花指令 254

13.3 反调试 256

13.4 z3约束求解器 261

13.5 SMC技术 262

第5篇 PWN 265

第14章 PWN基础知识 266

14.1 CTF与PWN 266

14.2 可执行文件 267

14.3 Linux安全保护机制 272

14.4 PWN工具 276

第15章 栈内存漏洞 279

15.1 shellcode开发 279

15.2 缓冲区溢出原理 284

15.3 缓冲区溢出攻击 287

15.4 返回导向编程技术 291

15.5 栈溢出缓解机制 298

第16章 堆内存漏洞 301

16.1 堆块结构与管理 301

16.2 释放后重用漏洞 306

16.3 堆溢出漏洞 311

16.4 双重释放漏洞 316

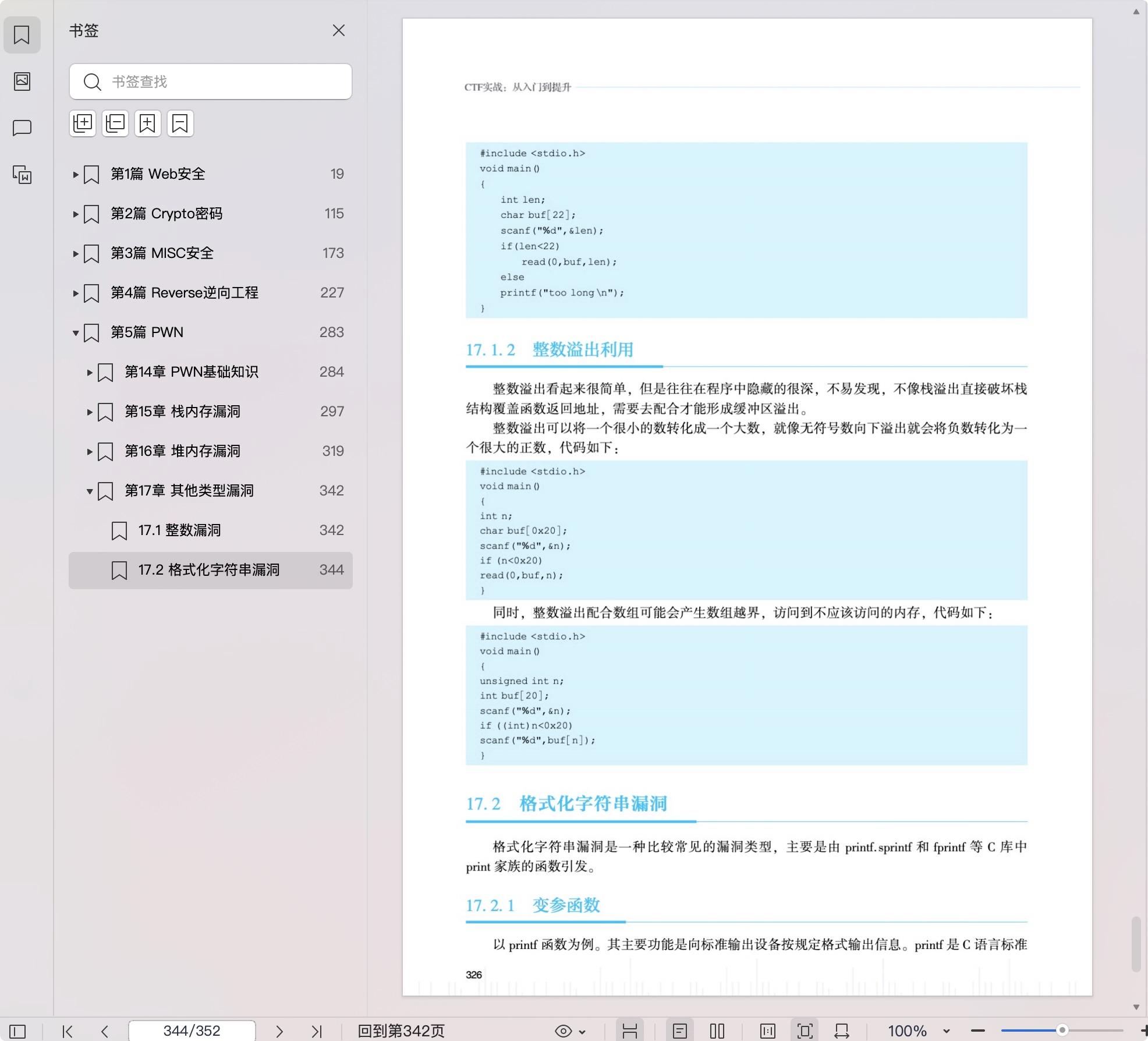

第17章 其他类型漏洞 324

17.1 整数漏洞 324

17.2 格式化字符串漏洞 326

点击下载