目录:

第1章 为什么是零信任 1

1.1 网络安全不断演进 2

1.2 传统安全防御体系面临挑战 5

1.3 零信任安全是网络安全的新选择 6

1.4 本章小结 7

第2章 零信任概述 9

2.1 零信任的发展现状 9

2.2 国家层面对零信任的关注 13

2.3 零信任的基本概念 16

第3章 身份管理与访问控制(IAM) 20

3.1 身份管理与访问控制现状 21

3.2 身份管理与访问控制的基本概念 26

3.3 身份管理 30

3.4 身份认证 44

3.5 访问控制 62

3.6 审计风控 77

3.7 IAM发展趋势展望 84

第4章 软件定义边界(SDP) 90

4.1 SDP的基本概念 90

4.2 SDP技术架构与通信协议 103

4.3 SDP技术架构部署模型 123

4.4 SDP与传统网络安全产品的关系 127

4.5 SDP应用实践 134

4.6 SDP安全远程接入(替代VPN) 140

4.7 SDP帮助企业安全上云 141

4.8 SDP防御分布式拒绝服务(DDoS)攻击 150

第5章 微隔离(MSG) 159

5.1 网络安全挑战 159

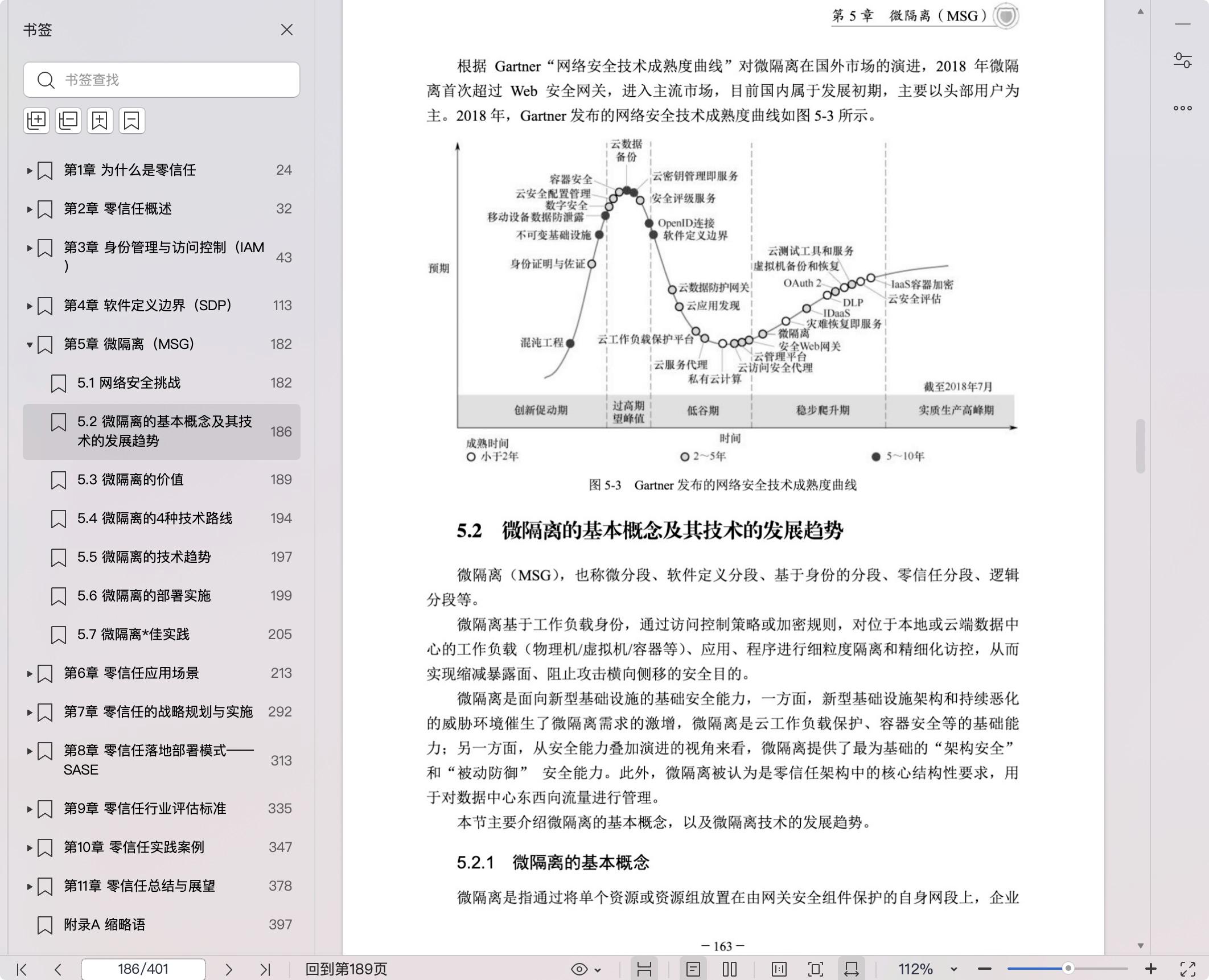

5.2 微隔离的基本概念及其技术的发展趋势 163

5.3 微隔离的价值 166

5.4 微隔离的4种技术路线 171

5.5 微隔离的技术趋势 174

5.6 微隔离的部署实施 176

5.7 微隔离*佳实践 182

第6章 零信任应用场景 190

6.1 应用场景概述 190

6.2 企业内部的安全访问场景 194

6.3 企业与外部的协作场景 209

6.4 系统间的安全访问 218

6.5 物联网安全连接 226

6.6 安全与合规要求 233

6.7 敏感数据的零信任方案 266

第7章 零信任的战略规划与实施 269

7.1 零信任战略综述 269

7.2 确立零信任战略愿景 272

7.3 编制零信任战略行动计划 277

7.4 零信任建设成效评估 283

7.5 零信任实施问题及解决思路 285

7.6 本章小结 289

第8章 零信任落地部署模式——SASE 290

8.1 SASE简介 290

8.2 SASE的系统架构 293

8.3 SASE的核心特征 294

8.4 SASE的核心技术 295

8.5 SASE的现状与应用 307

8.6 SASE技术总结 311

第9章 零信任行业评估标准 312

9.1 零信任专家认证 312

9.2 零信任能力成熟度模型 314

第10章 零信任实践案例 324

10.1 Google BeyondCorp实践案例 324

10.2 政企行业的零信任实践案例 329

10.3 金融行业的零信任实践案例 334

10.4 运营商行业的零信任实践案例 338

10.5 制造业的零信任实践案例 341

10.6 能源行业的零信任实践案例 345

10.7 医疗行业的零信任实践案例 348

10.8 互联网行业的零信任实践案例 353

第11章 零信任总结与展望 355

11.1 网络安全技术的演进历程 355

11.2 零信任理念及技术 357

11.3 零信任架构的潜在威胁 362

11.4 网络安全技术发展展望 367

附录A 缩略语 374

点击下载